Cuando se trata de escoger las mejores herramientas de hacking o ciberseguridad, en el apartado de escaneo / inventariado de redes siempre hay una que destaca por encima del resto: nmap.

Nmap responde a la abreviatura de Network Mapper (mapeador de redes) y es una herramienta open source gratuita para realizar auditorias de seguridad y descubrimientos de red. Algunos administradores la utilizan también para realizar inventariado y monitorización de estado básica de los dispositivos.

Nmap admite como valores para escaneo diferentes elementos: nombres de host (hostnames), direcciones IP o redes completas, entre otros. Si el caso que te interesa es el último sigue leyendo más abajo.

Esta navaja suiza de las redes y seguridad ofrece una variedad de tipos de análisis y opciones (incluida la de usar scripts) que la convierte en preferible para muchos y cuyo alcance, por ser inmenso, no podría cubrirse en un único artículo como este.

Antes de empezar…

No te pongas a lanzar escaneos con esta herramienta -ni con ninguna otra similar- si pensar y a cualquier sitio. Especialmente, no lo hagas desde el trabajo (o recibirás una incómoda visita).

Si quieres practicar comandos de Nmap puedes usar tu propio equipo «localhost» como valor para los comandos más básicos. Además, los desarrolladores ponen a nuestra disposición varios servidores que permiten ser escaneados.

- scanme.nmap.org

- analizame2.nmap.org

Listado de comandos de NMAP comunes

A continuación una muestra de los comandos que considero más útiles o quizá más demandados por los usuarios y administradores de seguridad o sistemas. Evidentemente no es una lista completa, echarás en falta muchos si conoces la herramienta. No olvidemos que esto es un tutorial que busca servir de referencia rápida.

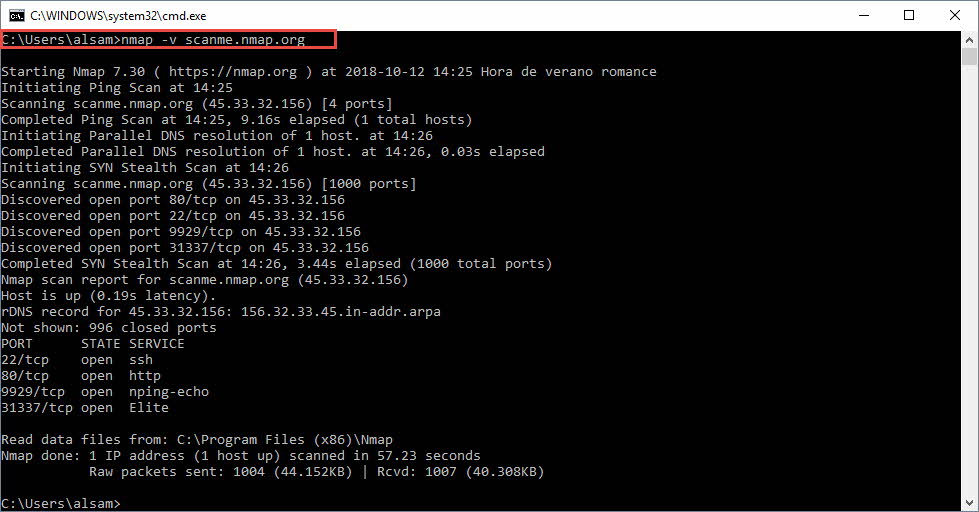

Escaneo de puertos TCP básico

Esta opción analiza y muestra todos los puertos TCP (Transmission Control Protocol) reservados actualmente en la máquina destino.

Detalles:

- La opción -v significa «verbose», por lo que se nos indica lo que está haciendo el análisis al detalle

Se nos muestra además del número de puerto y su estado, el servicio al que corresponde -teóricamente- dicho puerto. Por ejemplo, el puerto 22/tcp corresponde a ssh (secure shell)

Escanear un rango de IPs con Nmap

Escanear un rango de IPs nos resultaría útil en casos de un posible ataque de red. si queremos intentar averiguar donde tiene lugar. También ahorraría tiempo al rastrear este tipo de ataques. Se usa simplemente delimitando el último campo.

nmap <IP>-<IP2>

Por ejemplo:

nmap 192.168.1.1-115

Escanear puertos concretos o rangos de puertos con Nmap

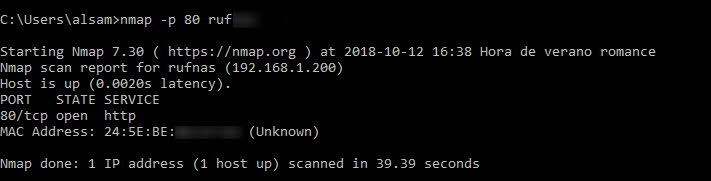

Este método de escaneo se centra en un puerto concreto. De esta forma, conseguiremos que la salida sea más corta si no estamos interesados en otros:

nmap -p <número_puerto>

Ejemplo:

nmap -p 80 192.168.1.200

De manera similar, delimitaremos el primer y último puerto para escanear rangos de puertos:

nmap -p 80-995 192.168.1.200

Escanear todos los puertos con Nmap

Con este tipo de comando analizaremos los 65536 puertos disponibles en cada dispositivo. Este tipo de escaneo puede interesar a un administrador, pero desde luego no a un atacante. Primero, porque hace mucho ruido y segundo, porque normalmente ellos utilizan los conocidos como «half-opening» (canal a medio abrir).

nmap -p- localhost

Con el comando anterior verás todos los puertos actualmente detectados en tu equipo (abiertos o filtrados).

Elegir el tipo de escáner usado por Network Mapper

A la hora de realizar escaneos con Nmap es importante saber que existen diferentes tipos de escaneo de puertos. Dependiendo del objetivo a escanear nos podrá interesar más uno u otro.

Por ejemplo, si queremos determinar si ciertos puertos TCP están activos en un sistema remoto, escogeremos un escaneo TCP. Los hackers suelen utilizar diferentes escaneos para intentar localizar un puerto abierto vulnerable a cierto vector de ataque.

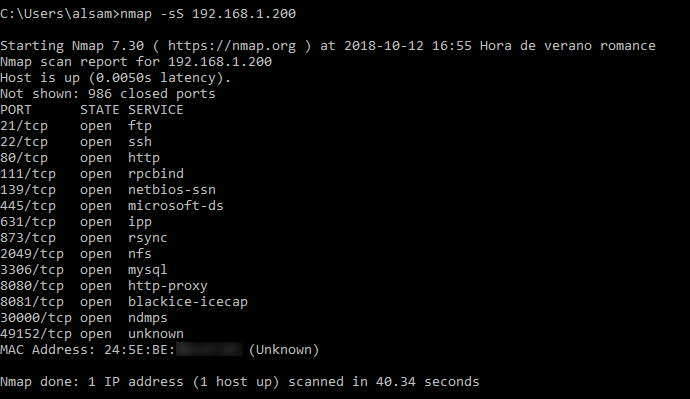

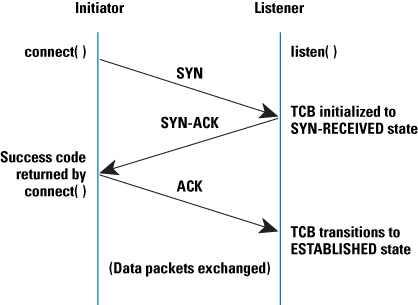

Lanzar un escaneo TCP SYN (opción por defecto)

Este comando determina si el puerto objetivo está escuchando. Mediante este comando se puede llevar a cabo una técnica conocida como escaneo half-opening. Se le conoce así porque comienza como una conexión normal, pero no llega a establecerse un handshake por ambas partes, sino que enviamos un único paquete SYN y esperamos la respuesta.

Si el intérprete reciba una respuesta SYN/ACK o RST (reset) sabrá marcar que el puerto está escuchando.

nmap -sS <IP>

Ejemplo: nmap -sS 192.168.1.200

Escaneo mediante TCP Connect

Mientras en el ejemplo anterior (SYN/ACK) dejamos la conexión «a medias», con este tipo de análisis realizaremos un 3-way-handshake (saludo de 3 direcciones) o lo que es lo mismo, una conexión completa vía TCP.

Este es el comando para escanear con la opción «conexión TCP». Si un usuario no cuenta con privilegios elevados sobre paquetes, será el comando a utilizar. Un escaneo de tipo TCP-connect necesita una conexión completa, lo que hace que sea más lento que un escaneo SYN.

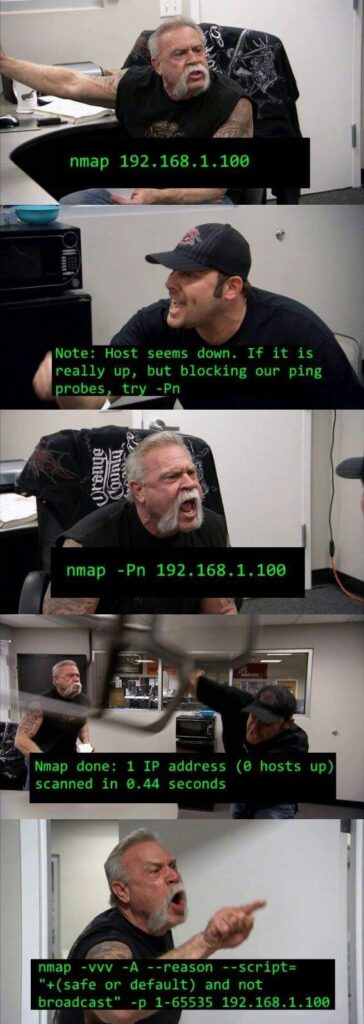

Los resultados que veremos serán similares al test anterior. Dado que muchos host estarán configurados para no atender a solicitudes de ping, podría no tener éxito, en cuyo caso utilizaremos la opción -Pn. Eso sí, estaremos analizando muchos más posibles host así que el tiempo invertido podría ser mayor.

Detección de sistema y servicios

También podemos intentar averiguar el sistema operativo, la versión y los servicios activos en nuestro objetivo gracias a Nmap. No siempre conseguirá darnos una precisión máxima (dependiendo de la visibilidad que tenga sobre ese host) pero siempre es un buen aliado durante cualquier test de penetración.

Los análisis de sistema operativo (OS) utilizan el fingerprint o «huella» de la pila TCP/IP, mientras la deteción de servicios funciona comparando las pruebas enviadas por el intérprete contra una base de datos.

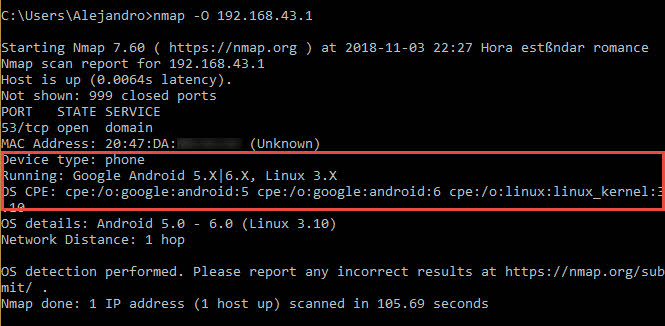

Escaneo de sistema operativo

Escogeremos la opción «O», como en el ejemplo:

nmap -O 192.168.43.45

Es una opción simple que se limita a marcar el tipo de dispositivo, sistema operativo y MAC, entre otros datos.

Escaneo de Sistema Operativo y servicios

Escogeremos la opción «-A/a»:

nmap -A 192.168.1.43

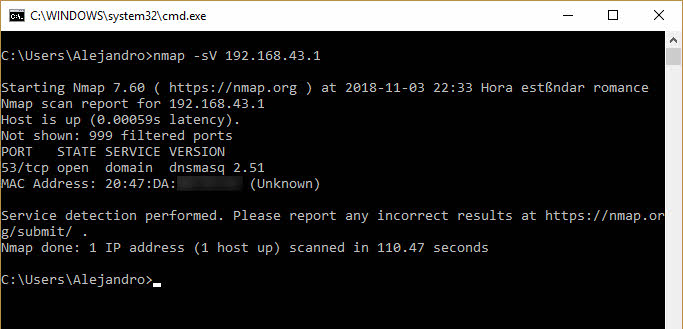

Escaneo de servicios estándar

Si queremos evaluar únicamente los servicios con puerto asociado, es muy posible que la base de datos de Nmap (con más de 2000 entradas) encuentre algo interesante:

nmap -sV 192.168.1.43

Puertos comunes como SSH (22), DNS (53) o HTTP (80) aparecerán listados.

Escaneo de servicios agresivo

Con un análisis de servicios más agresivo podemos obtener más información. Sin embargo, este escaneo deja más trazas en el sistema y en logs de firewalls, por lo que los hackers «black hat» normalmente no utilizan este tipo de escaneo.

nmap -sV --version-intensity 5 192.168.43.1

Este método es útil para detectar servicios que no se están ejecutando en sus puertos predefinidos.

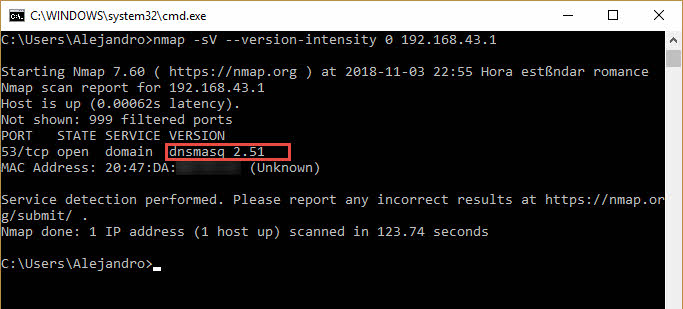

Escaneo de servicios de banner ligero

Un escaneo ligero de este tipo es usado normalmente por hackers cuando intentan permanecer en la sombra. Es mucho menos ruidoso que un escaneo agresivo y permite obtener datos sin llamar demasiado la atención, lo que aporta una clara ventaja.

nmap -sV --version-intensity 0 192.168.43.1

Este método no intenta detectar el servicio, sino que se limita a capturar el banner del servicio abierto para averiguar que se está ejecutando.

¿Cómo escanear una subred completa usando Nmap?

Nmap es una herramienta extremadamente versátil y seguro que hay quien no la ha usado habitualmente para escanear redes en su conjunto. Pues bien, aquí nos ofrece resultados igual de buenos.

Básicamente, para realizar un escaneo de red completa con nmap tendremos ante todo que indicar el valor de la red como argumento a través del número de bytes de su máscara de red. Es decir, si cuando analizamos un único host escribimos su dirección IP:

nmap xxx.xxx.xxx.xxx

Ahora lo que haremos será indicar además la máscara de red

nmap xxx.xxx.xxx.xxx/XX

Y poco más que decir, porque el resto de opciones siguen aplicando de igual forma que si se tratase de un escaneo convencional.

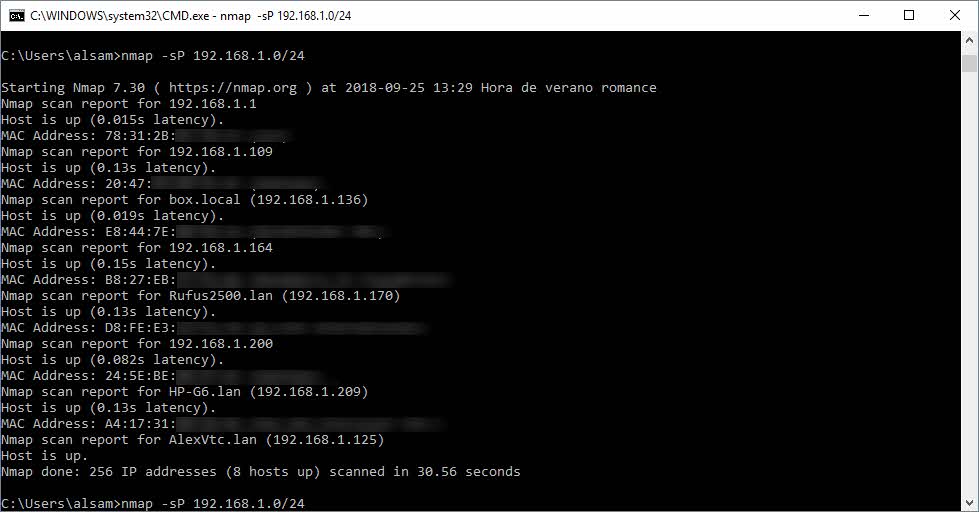

Escaneo de toda la red con Nmap (simple)

Si necesitamos descubrir equipos vivos (es decir, que nos digan «oye, aquí estoy») en toda la red pero no queremos saber mucho sobre ellos, podemos lanzar un escaneo como el que sigue:

nmap -sP <ip/máscara de red>

Ejemplo: nmap -sP 192.168.1.0/24

Se nos mostrará el estado del host, su latencia (el tiempo que tarda en responder), su IP y su dirección MAC.

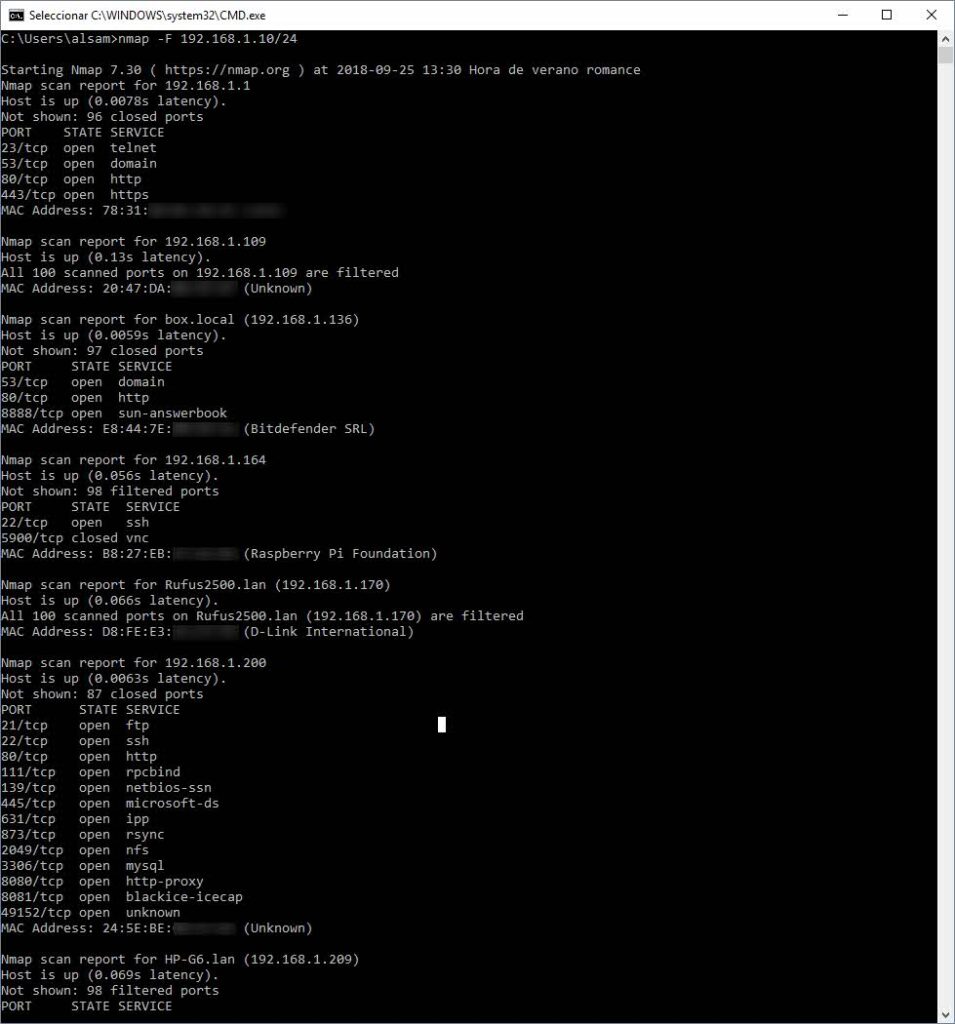

Escaneo de red con Nmap + puertos (rápido)

Con el siguiente comando podremos analizar toda una red o rango en busca de hosts. Se nos mostrarán los datos del ejemplo anterior y además el estado de algunos de sus puertos (los más comunes).

nmap -F/-f <ip/máscara de red>

Ejemplo: nmap -F 192.168.1.0/24

Detalles

- F: la opción -F indica que el escaneo sea Fast (rápido). Es decir, no se analizarán tantos puertos como con un análisis corriente. Aquí se analizan los 100 puertos más comunes.

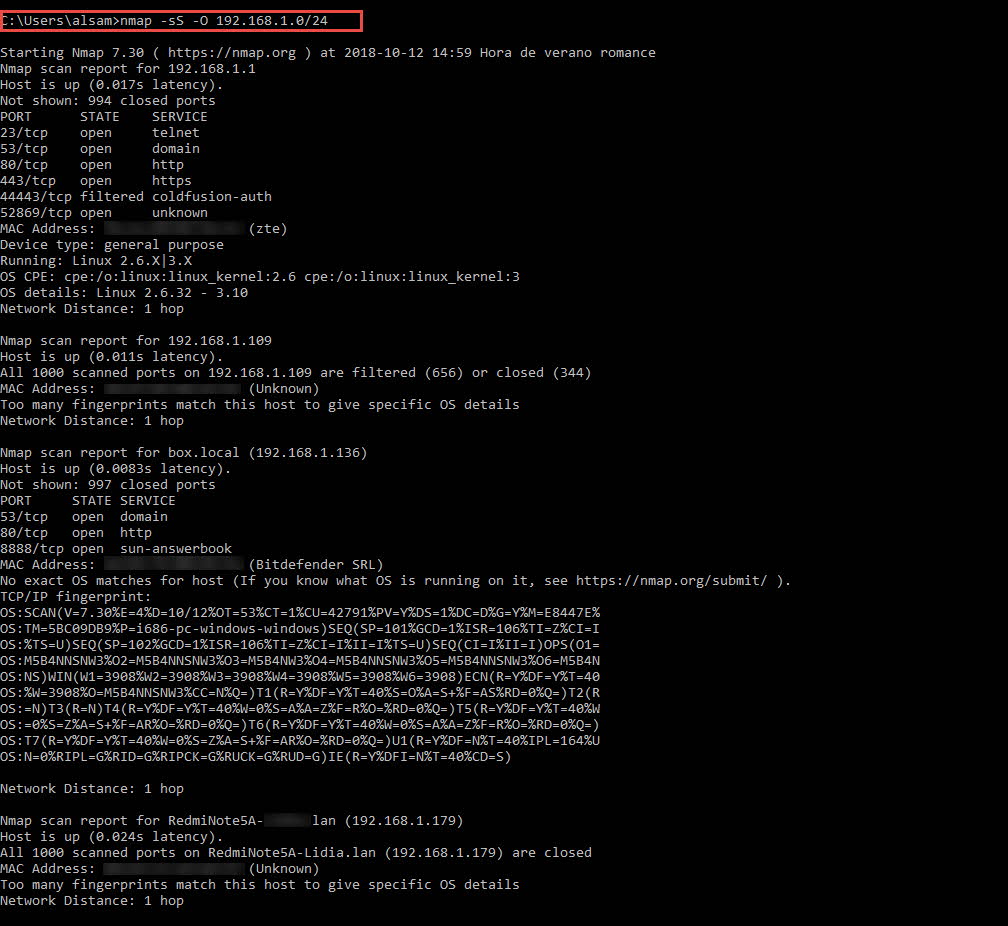

Escaneo de red completa sigiloso con detección de SO

nmap -sS -O <IP/máscara>

Ejemplo: nmap -sS -O 192.168.1.0/24

Este tipo de escaneo se diferencia del anterior en que añade algunos datos adicionales, como son:

- Tipo de dispositivo (device type): normalmente aparecerá «general purpose» o propósito general en ambientes domésticos.

- Sistema operativo: intentará reconocer el sistema o kernel (en versiones Linux).

- Distancia de red (network distance): se lanzará además una traza de red que nos indicará cuantos saltos nos separan del dispositivo/red analizado.

Detalles

- Ss: técnica de escaneo SYN (otras opciones incluyen sT/sA/sW/sM)

- O: detección de sistema operativo

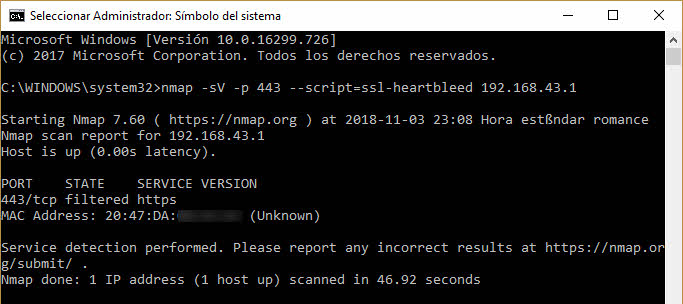

Usar scripts con Nmap

Los scripts son útiles cuando buscamos información sobre diferentes tipos de ataque. Podemos utilizar un único script o incluso un conjunto de ellos (para ahorrar tiempo).

Un ejemplo sería el siguiente script, que busca ataques de tipo heartbleed:

nmap -sV -p 443 --script=ssl-heartbleed 192.168.43.1

Para actualizar la base de datos de scripts de Nmap (actualmente en torno a 500) usaremos el comando:

nmap --script-updatedb

Para visualizar los scripts disponibles, podemos usar el comando.

Kali / Linux

locate nse | grep script

Windows

nmap --script-help *

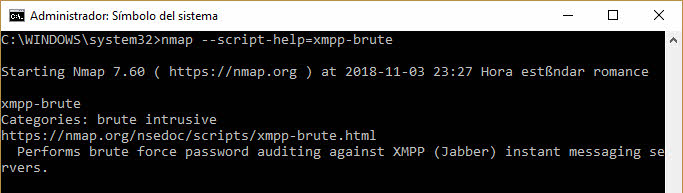

La opción anterior muestra todos los scripts de la base de datos. Para obtener información sobre uno en concreto usaremos:

nmap –script-help=<nombre>

Los scripts nos permitirán realizar una gran cantidad de auditorías de seguridad de red y cosas más «chulas». Si nos tomamos en serio la seguridad de nuestro entorno, será de gran utilidad tomar contacto con estos scripts.

Evitar el descubrimiento de hosts

Finalmente os dejo un truco que os será de ayuda para no llamar la atención. Nmap normalmente lanza un descubrimiento de red con cada comando, aunque especifiquemos un puerto específico (por ejemplo: nmap -p 80 ejemplo.com).

Con el siguiente parámetro es posible evitarlo y asi levantaremos menos alarmas:

nmap -PN -p 80 ejemplo.com

Palabras finales

Hemos llegado al final de este breve tutorial sobre nmap y hemos demostrado que es uno de los analizadores de red más versátiles y eficientes que existen. Aún hoy. Este software tiene una capacidad de personalización enorme y seguro que algunos de vosotros podéis hacer sugerencias sobre nuevos comandos que no haya tenido en cuenta.

Además, Nmap cuenta con un potente aliado con interfaz gráfica llamado Zenmap. Nos despedimos con algo de humor.

¡Espero de verdad que este tutorial te haya sido de gran utilidad! Si quieres proteger tu PC he creado un listado de mejores antivirus gratis y premium que estoy seguro que te ayudarán. ¡Cuídate!.