No sabemos cuantos usuarios de informática siguen confiando, a día de hoy, en estos mitos relacionados con la seguridad (suponemos que profesionales, ninguno) pero, por si acaso, vamos a repasar algunas de las "leyendas urbanas" relacionadas con la seguridad en conexiones Wifi. Aunque algunas no son del todo inútiles, si que podemos decir que no podemos fiar nuestra suerte a ellas.

Esto no significa que aplicar dichas recomendaciones suponga una merma de la seguridad o problema alguno en el sistema, pero la mayoría de estas medidas no provocan el efecto esperado, a veces ninguno. Veamos los 6 mitos a la hora de asegurar una conexión Wifi.

Es importante destacar que, además de entender estos mitos, contar con los mejores antivirus puede ser fundamental para mantener nuestros dispositivos protegidos contra amenazas.

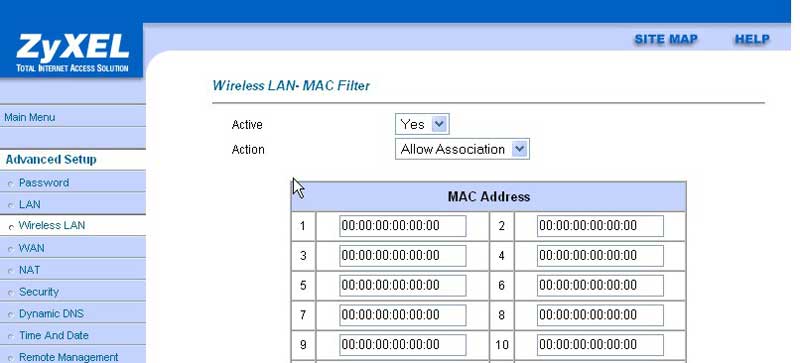

1. Filtrado MAC

Esta medida podemos decir que tiene un efecto "parcial". Por un lado, no impide que un tercero pueda falsificar o simular nuestra dirección MAC para saltar el filtrado. Esto es bastante fácil si poseemos un "sniffer" o capturador de paquetes de red y algunos conocimientos sobre el intercambio de información que se produce en las negociaciones. Por tanto, los atacantes expertos ni se despeinarán a la hora de superar dicha barrera.

Sin embargo, si es cierto que puede sernos útil a la hora de defendernos frente a vecinos "gorrones" y niños que solo saben apretar botones y no entienden el concepto.

2. Ocultar el SSID

Esto supone que la lista de conexiones del sistema operativo no pueda mostrar el SSID (identificador de red). Sin embargo, hacer esto es perder el tiempo, pues al mismo tiempo habrá otros muchos mecanismos que estarán anunciando el nombre de nuestra conexión en la red (algunos en formato texto plano)

Lo que es peor, dado que el ID está oculto, nuestro apartado u ordenador se irá comunicando con todas las redes disponibles, lo que filtrará, finalmente, nuestro SSID a todas esas redes.

3. Autenticación LEAP.

Este método de seguridad se refiere a los usuarios y sus contraseñas. LEAP requiere contraseñas fuertes para ser relativamente seguro, y todos sabemos lo descuidados que la mayoría son con sus contraseñas cotidianas.

LEAP responde a las siglas Lightweight Extensible Authentication Protocol, tecnología patentada por Cisco que ahora está cayendo en desuso ¡, en favor de la más segura PEAP (Protected Extensible Authentication Protocol), desarrollada por Cisco en colaboración con Microsoft y RSA Security.

4. Desactivar DHCP

DHCP permite la asignación automática de direcciones IP. Si desactivamos esta opción deberemos asignar manualmente las direcciones IP de cada dispositivo. Los atacantes poseen varios tipos de herramientas que les permiten detectar el rango de IPs locales en una red, por lo que sólo es cuestión de tiempo que sus ataques acaben alcanzando una IP de nuestra subred.

5. Emplazamiento de la antena

Una opción bastante poco útil es intentar mover la antena al centro de la habitación o hacerla funcionar en modo de baja energía. La antena del punto de acceso no es el único factor que determina si el dispositivo puede ser alcanzado, ya que la antena del cliente es un factor a sumar.

Por tanto, no sirve de nada perder capacidades de red, si hay otra persona que va a compensar esa carencia con una antena de mayor sensibilidad.

6. Usar solamente 802.11a o Bluetooth

Esto no tiene nada que ver con la seguridad, simplemente son dos estándares diferentes y, desde luego, no sirve absolutamente de nada.